天天微资讯!你手机里的羞羞照片,可能全被看光了

2023-03-29 07:21:37 | 来源:雷科技 |

2023-03-29 07:21:37 | 来源:雷科技 |

近年来,各种互联网隐私泄露事件频出。

(资料图片仅供参考)

(资料图片仅供参考)

对于常年上网冲浪,各种私人数据存于云端的网友来说,实在不是啥好事。

一边是我们无法割舍的移动互联网,一边是盯着我们隐私伺机而动的黑产分子。

哪怕是在网上,咱们需要操心的事儿,一点也不少。

图源:百度

世界上本没有路,走的人多了,便成了路。

互联网隐私也同理,像微博这种一下子泄露 5 亿信息的,也很快被黑产分子做成了 " 社工库 "。

所谓社工库呢,就是黑客们将泄露的数据用户数据进行整合,然后方便客户们查询的数据库。

比如小雷把自己的微博主页链接输入进去,社工库一秒就能查出我微博绑定的手机号。

甚至能再根据我手机号,查出我手机号注册所绑定的 QQ 号,这波是内裤都被扒光了 ...

好在,手机和电脑厂商都嗅到了用户对隐私保护的需求,近年来不断推出相关功能,只为让咱们更省心冲浪。

就拿国产手机来说,小米家的 MIUI 前两年推出了【照明弹】功能。

App 在后台悄悄做了什么,用户一目了然。

图源:手机截图

应用在申请危险权限时,系统还会发出红色警告。

如果自己决定该权限不能给,选择给予【空白权限】,欺骗 App 就完事儿。

当然啦,在处处都能漏风的今天,光靠中端厂商的功能加持,依然没法完全守住我们的个人隐私。

因为小雷最近发现,连那个国际科技巨头 -- 谷歌都翻车了。

其实仔细想想,谷歌最近的隐私安全翻车事件还真不少。

光是去年年底,谷歌就被曝出自家安卓系统有个大漏洞,有一位老哥用一张 SIM 直接把手机锁屏密码给干掉了。

整个过程不超两分钟,而且经过它测试,几乎所有搭载原生安卓系统的手机,都能用这方法破解。

最后谷歌也是给那位小哥奖励 7 万美元,光速修复漏洞,才把这事儿摆平。

然而 2023 年还没过半,浓眉大眼的谷歌,又来整新活儿了。

今年三月份,有一位逆向工程师发现,谷歌 Pixel 手机内置截图编辑工具,出现了严重隐私漏洞。

图源:推特

那位工程师表示,如果用户用了谷歌手机自带的图片编辑工具,给图片打码。

那这张图片的隐私性和安全性,就形同虚设了 ...

因为他实测过,用特定的手段,可以把经过谷歌手机打码的图片,完全 " 恢复 " 成未打码的模样。

他先从论坛上,找到一张由 Pixel 手机打码的图片,接着下载到本地,用自己做好的 " 屏幕截图恢复工具 " 进行处理。

结果大伙都看到了,原来被黑色涂鸦覆盖的信用卡号,被 100% 精准还原。

而且毫无处理痕迹,说是原图都不过分 ...

诶不对啊,说好的图片打码不能恢复呢?

一般来说,我们给图片打码或者涂鸦,是对原图像素进行了破坏。

即使用 AI 算法,也无法对经过马赛克的图片,进行准确还原。

图源:Github

那这位工程师到底做了啥,能把打码图片,恢复到原图的样子呢?

有一说一,这个锅就得让谷歌来背了。

平时咱们用截图打码工具,处理逻辑是这样的。

这样一来,咱们打码后的图片,几乎没有被恶意还原的风险。

原图 → 打码编辑 → 编辑完成 → 删除原图 → 生成修改后的图

而谷歌这边,它内置在 Pixel 手机上的图片编辑工具,处理逻辑就很离谱。

谷歌在处理打码图片时,并没有把原图给删掉,而是用打码的部分合并到原图。

既然打码图片带有原图信息,想要将其还原就不难了,对于做逆向编程的工程师来说,更是有手就行。

原图 → 打码编辑 → 编辑后的图与原始图像合并 → 生成新文件

图源:9to5google

至于谷歌为啥要保留原图信息,小雷猜测,谷歌是想让用户随时撤销图片的更改。

说白了,这是种牺牲隐私来换取便利的做法。

而国内手机厂商的普遍做法是,编辑后保留两份图片。

一份是不含原图信息的打码图,另一份是未经处理过的原图。

这样一来,既方便用户用原图继续编辑,经过编辑处理的图,也不会包含原图信息。

非要说缺点的话,大概就是图片多占一点空间。

但起码打码图的安全性有保证,多吃点存储,我觉得无伤大雅 ...

反观谷歌这边,影响是大得一批,连官方都将这漏洞评级为 " 高危害性 "。

图源:Google

而且啊,那位工程师已经做出了一键恢复原图的网页程序。

把谷歌手机编辑的打码图片,上传到该网页,不到 5 秒就能获得原图。

有网友测试了好几张用 Pixel 手机编辑的打码图片。

没有意外,那些图片都能通过 " 恢复程序 ",把被打码覆盖的信息还原出来。

更离谱的是什么呢?根据那位曝光漏洞的工程师所言,这个漏洞起码存在了有五年之久。

大伙可以想想,这期间有多少经过谷歌手机打码的图片,被上传到各大社交平台。

考虑到谷歌相册恐怖的用户量,网友可能在网上随手下载一张打码图,就能一键恢复成无码 ...

一时间,全网在用谷歌手机和谷歌相册的用户都慌了。

比如这位老哥,他这几年来,一直把经过谷歌手机打码处理的图片,上传到 Discrod 论坛 ...

那些被打码的图片信息中,可能有银行卡密码、亲朋好友的肖像,甚至是身边人的裸照。

数量之庞大、影响之久远,是谷歌一家公司没法完全解决的 ...

So,最后还是得让其他社交平台给谷歌兜底。

目前的情况是,推特已经重新处理了平台上的图像,我猜测大概是改了下压缩算法,让原图信息丢失。

而 Discord 这边,则是在 1 月修复了漏洞,但在此之前被上传到平台的图片,可就没法处理了。

用户们只能双手合十,祈祷黑客们别批量爬取图片来作恶。

而小雷瞅见,谷歌并不是第一个犯错的公司。

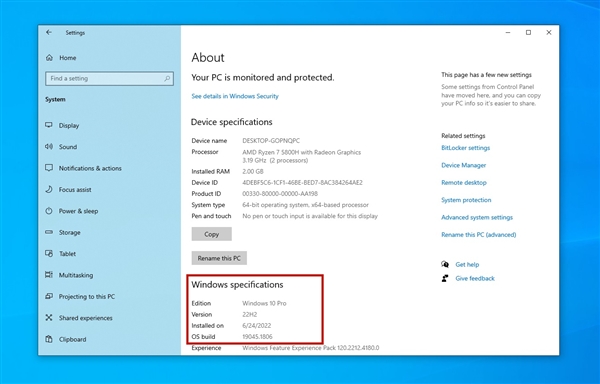

在那位工程师曝出谷歌漏洞没多久,又有网友发现,Windows 系统的截图工具,也有着相似的毛病。

大概原理就不赘述了,都是为了方便用户撤回修改,把修改后的图片和原图合并在一起。

这就给了黑客恢复原图的操作空间。

不过微软头还是很铁的,虽然官方承认了有这个漏洞,但人家表示严重性不大,等咱们修复就完事。

图源:微软

看到这里,小雷恍然大悟。

原来微信截图和发送图片画质压缩那么差,不单纯是为了节省成本。

它还考虑到用户们的图片隐私安全,生怕图片过于高清,保留了原图信息,被黑客利用。

它真的温柔,我哭死。

不过调侃归调侃,小雷还是建议大家截图打码时,用一些专业的图片处理工具来处。

毕竟图片的隐私重要性,可比文字高太多了。

关键词: